Ciencia y Tecnología

Una operación silenciosa ha comprometido miles de routers ASUS. Los investigadores apuntan a grupos vinculados a China

Pocos dispositivos son tan estables y discretos como el router. Apenas pensamos en ellos, rara vez revisamos su configuración y tampoco solemos considerarlos parte del debate sobre seguridad. Simplemente están ahí, conectando. Esa condición los convierte en un terreno ideal para quienes buscan pasar desapercibidos. Una investigación reciente ha revelado que routers ASUS están siendo utilizados como parte de una estructura operativa remota. No dan problemas, pero ya no son solo un punto de acceso a internet.

Según SecurityScorecard, la señal delata la existencia de algo más que un fallo puntual. Los investigadores observaron que un volumen significativo de routers ASUS exhibía el mismo certificado TLS, con una vigencia de cien años, lo que no entra dentro de los parámetros habituales de este tipo de equipos. Esa coincidencia permitió identificar una campaña estructurada, denominada WrtHug, y concluir que los dispositivos habían sido alterados de forma coordinada para permanecer conectados y operativos sin alertar a sus propietarios.

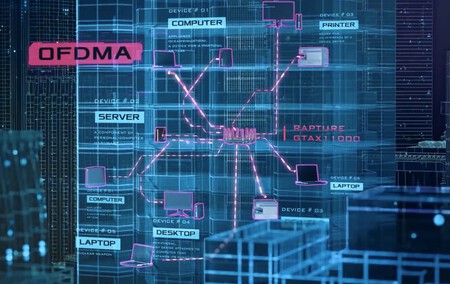

Cómo funciona WrtHug. Según el análisis, la campaña se apoya en vulnerabilidades presentes en routers ASUS y en el servicio AiCloud, que permite acceder de forma remota a archivos y dispositivos conectados desde fuera de la red doméstica. Aprovechando ese canal, los atacantes pueden ejecutar comandos a nivel de sistema y modificar la configuración sin necesidad de intervención del usuario. La presencia del certificado TLS compartido actúa como señal de esa alteración y muestra cómo los routers pasan a formar parte de una infraestructura intermediaria, útil para ocultar el origen real de la actividad.

AiCloud es una función integrada en routers ASUS que permite acceder desde fuera de casa a los archivos almacenados en unidades USB conectadas al router o en carpetas compartidas de un ordenador. Se puede utilizar desde un navegador o mediante una aplicación móvil, lo que facilita consultar documentos, fotos o vídeos sin estar físicamente en la red local. Esa capacidad legítima de conexión remota, pensada para ofrecer comodidad, también hace que cualquier alteración del sistema tenga consecuencias más amplias si un actor externo llega a controlarla.

Qué modelos están en riesgo. SecurityScorecard identifica varios modelos ASUS afectados, muchos de ellos antiguos o en fin de vida. Entre los registrados aparecen:

- 4G-AC55U

- 4G-AC860U

- DSL-AC68U

- GT-AC5300

- GT-AX11000

- RT-AC1200HP

- RT-AC1300GPLUS

- RT-AC1300UHP

Algunos se siguen utilizando en hogares, pero otros están instalados en pequeñas oficinas o comercios que nunca renovaron el equipo. Cabe señalar que aunque ASUS ha publicado parches de seguridad y las vulnerabilidades están oficialmente corregidas, la investigación apunta a que la mayoría de dispositivos comprometidos son modelos EoL (fin de vida útil) o desactualizados. Esa combinación de falta de soporte y equipos obsoletos multiplica el riesgo de que el problema se mantenga en el tiempo.

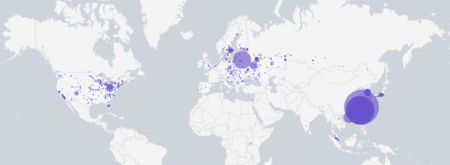

Dónde se ha detectado la operación. Los investigadores observaron que los routers comprometidos se concentran en Asia-Pacífico, con una presencia especialmente elevada en Taiwán y otros países de la región como Corea del Sur, Japón y Hong Kong. También se registraron dispositivos activos en Rusia, Estados Unidos y varios países de Europa central.

Un mapa con la concentración de dispositivos infectados | Imagen:

Un elemento destacado del informe es que no se identificaron casos en la China continental, lo que los analistas interpretan como un indicio contextual, aunque no una prueba de autoría. El alcance geográfico confirma que no se trata de un fenómeno local, sino de una infraestructura distribuida.

Lo que dicen los investigadores sobre China. SecurityScorecard no atribuye la campaña de forma definitiva, pero señala que el comportamiento observado en los routers coincide con tácticas utilizadas previamente por actores asociados a China. Los investigadores hablan de una “confianza baja-moderada” de que WrtHug sea una campaña de facilitación ORB operada por un actor afín a China, es decir, una red de dispositivos comprometidos que actúan como nodos intermedios para encubrir el origen real de futuras operaciones. Entre los paralelismos técnicos, los analistas destacan similitudes con una campaña denominada AyySSHush y el uso de la vulnerabilidad CVE-2023-39780.

Qué hacer si tengo un router ASUS. Detectar si un dispositivo está comprometido no es sencillo, porque los cambios introducidos por WrtHug no afectan a su funcionamiento. Lo primero es verificar si el modelo está entre los que han dejado de recibir soporte e instalar, si existe, la última versión de firmware disponible desde la web de ASUS, siguiendo las recomendaciones de sus avisos de seguridad. Como medidas adicionales, es recomendable desactivar servicios remotos que no se utilicen, como AiCloud, revisar posibles accesos no autorizados y considerar sustituir el equipo si ya está en fin de vida.

WrtHug muestra que los routers domésticos han dejado de ser un elemento neutro. Son dispositivos siempre encendidos, conectados y con suficiente capacidad para sostener operaciones discretas sin alterar su funcionamiento. Esa combinación los convierte en piezas útiles dentro de un tablero digital que antes parecía reservado a sistemas más complejos.

Imágenes | ASUS | SecurityScorecard

–

La noticia

Una operación silenciosa ha comprometido miles de routers ASUS. Los investigadores apuntan a grupos vinculados a China

fue publicada originalmente en

Xataka

por

Javier Marquez

.

Pocos dispositivos son tan estables y discretos como el router. Apenas pensamos en ellos, rara vez revisamos su configuración y tampoco solemos considerarlos parte del debate sobre seguridad. Simplemente están ahí, conectando. Esa condición los convierte en un terreno ideal para quienes buscan pasar desapercibidos. Una investigación reciente ha revelado que routers ASUS están siendo utilizados como parte de una estructura operativa remota. No dan problemas, pero ya no son solo un punto de acceso a internet.

Según SecurityScorecard, la señal delata la existencia de algo más que un fallo puntual. Los investigadores observaron que un volumen significativo de routers ASUS exhibía el mismo certificado TLS, con una vigencia de cien años, lo que no entra dentro de los parámetros habituales de este tipo de equipos. Esa coincidencia permitió identificar una campaña estructurada, denominada WrtHug, y concluir que los dispositivos habían sido alterados de forma coordinada para permanecer conectados y operativos sin alertar a sus propietarios.

Cómo funciona WrtHug. Según el análisis, la campaña se apoya en vulnerabilidades presentes en routers ASUS y en el servicio AiCloud, que permite acceder de forma remota a archivos y dispositivos conectados desde fuera de la red doméstica. Aprovechando ese canal, los atacantes pueden ejecutar comandos a nivel de sistema y modificar la configuración sin necesidad de intervención del usuario. La presencia del certificado TLS compartido actúa como señal de esa alteración y muestra cómo los routers pasan a formar parte de una infraestructura intermediaria, útil para ocultar el origen real de la actividad.

AiCloud es una función integrada en routers ASUS que permite acceder desde fuera de casa a los archivos almacenados en unidades USB conectadas al router o en carpetas compartidas de un ordenador. Se puede utilizar desde un navegador o mediante una aplicación móvil, lo que facilita consultar documentos, fotos o vídeos sin estar físicamente en la red local. Esa capacidad legítima de conexión remota, pensada para ofrecer comodidad, también hace que cualquier alteración del sistema tenga consecuencias más amplias si un actor externo llega a controlarla.

Qué modelos están en riesgo. SecurityScorecard identifica varios modelos ASUS afectados, muchos de ellos antiguos o en fin de vida. Entre los registrados aparecen:

4G-AC55U4G-AC860UDSL-AC68UGT-AC5300GT-AX11000RT-AC1200HPRT-AC1300GPLUSRT-AC1300UHP

Algunos se siguen utilizando en hogares, pero otros están instalados en pequeñas oficinas o comercios que nunca renovaron el equipo. Cabe señalar que aunque ASUS ha publicado parches de seguridad y las vulnerabilidades están oficialmente corregidas, la investigación apunta a que la mayoría de dispositivos comprometidos son modelos EoL (fin de vida útil) o desactualizados. Esa combinación de falta de soporte y equipos obsoletos multiplica el riesgo de que el problema se mantenga en el tiempo.

Dónde se ha detectado la operación. Los investigadores observaron que los routers comprometidos se concentran en Asia-Pacífico, con una presencia especialmente elevada en Taiwán y otros países de la región como Corea del Sur, Japón y Hong Kong. También se registraron dispositivos activos en Rusia, Estados Unidos y varios países de Europa central.

Un mapa con la concentración de dispositivos infectados | Imagen:

Un elemento destacado del informe es que no se identificaron casos en la China continental, lo que los analistas interpretan como un indicio contextual, aunque no una prueba de autoría. El alcance geográfico confirma que no se trata de un fenómeno local, sino de una infraestructura distribuida.

Lo que dicen los investigadores sobre China. SecurityScorecard no atribuye la campaña de forma definitiva, pero señala que el comportamiento observado en los routers coincide con tácticas utilizadas previamente por actores asociados a China. Los investigadores hablan de una “confianza baja-moderada” de que WrtHug sea una campaña de facilitación ORB operada por un actor afín a China, es decir, una red de dispositivos comprometidos que actúan como nodos intermedios para encubrir el origen real de futuras operaciones. Entre los paralelismos técnicos, los analistas destacan similitudes con una campaña denominada AyySSHush y el uso de la vulnerabilidad CVE-2023-39780.

Qué hacer si tengo un router ASUS. Detectar si un dispositivo está comprometido no es sencillo, porque los cambios introducidos por WrtHug no afectan a su funcionamiento. Lo primero es verificar si el modelo está entre los que han dejado de recibir soporte e instalar, si existe, la última versión de firmware disponible desde la web de ASUS, siguiendo las recomendaciones de sus avisos de seguridad. Como medidas adicionales, es recomendable desactivar servicios remotos que no se utilicen, como AiCloud, revisar posibles accesos no autorizados y considerar sustituir el equipo si ya está en fin de vida.

En Xataka

Ya podemos recuperar un prompt a partir de la respuesta de una IA. Es una noticia poco alentadora

WrtHug muestra que los routers domésticos han dejado de ser un elemento neutro. Son dispositivos siempre encendidos, conectados y con suficiente capacidad para sostener operaciones discretas sin alterar su funcionamiento. Esa combinación los convierte en piezas útiles dentro de un tablero digital que antes parecía reservado a sistemas más complejos.

Imágenes | ASUS | SecurityScorecard

En Xataka | Correos y la DGT ya están muy vistos, así que los estafadores ha cambiado de objetivo: una app para pagar el parking

– La noticia

Una operación silenciosa ha comprometido miles de routers ASUS. Los investigadores apuntan a grupos vinculados a China

fue publicada originalmente en

Xataka

por

Javier Marquez

.